Arquivos de Categoria: Segurança em TI

Conformidade LGPD: Garanta o Lançamento Seguro de Produtos com a Portnet

A conformidade LGPD é essencial para garantir a segurança e a privacidade dos dados pessoais [...]

Segurança de Rede: Proteja Seu Negócio com a Portnet

Proteger a rede contra ameaças cibernéticas não é apenas uma medida preventiva, mas uma necessidade [...]

Fortinet adiciona novos recursos em sua solução SASE de fornecedor único

A Fortinet® (NASDAQ: FTNT), líder global em segurança cibernética que impulsiona a convergência entre rede [...]

Como se preparar para enfrentar uma guerra de ransomware?

Os ataques de ransomware têm aumentado consideravelmente nos últimos anos. Para evitar todos os prejuízos [...]

Fortinet anuncia novos produtos e serviços especializados em ambientes de OT

São Paulo, 9 de março de 2023 – A Fortinet® (NASDAQ: FTNT), líder global em [...]

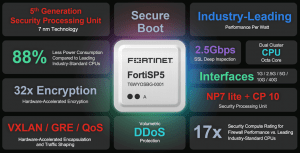

Fortinet anuncia novo ASIC para acelerar a convergência entre rede e segurança em todas as bordas da rede

São Paulo, 6 de fevereiro de 2023 – A Fortinet® (NASDAQ: FTNT), líder global em [...]

Fortinet expande serviços e treinamento para equipes de SOC

A Fortinet® (NASDAQ: FTNT), líder global em soluções amplas, integradas e automatizadas de segurança cibernética, [...]

7 passos para a criação de um plano de contingência

O Dia Internacional da Proteção de Dados é comemorado no próximo sábado, 28 de janeiro, [...]

Como obter gerenciamento centralizado de todos os seus dispositivos Fortinet

Os administradores de TI enfrentam diversos desafios diariamente para obter melhor controle de suas redes [...]

Conheça 10 benefícios de segurança do FortiAnalyzer

A elaboração de relatórios e análise de dados têm grande importância dentro da gestão de [...]