Arquivos de Tag: firewall

Fortinet adiciona novos recursos em sua solução SASE de fornecedor único

A Fortinet® (NASDAQ: FTNT), líder global em segurança cibernética que impulsiona a convergência entre rede [...]

Como se preparar para enfrentar uma guerra de ransomware?

Os ataques de ransomware têm aumentado consideravelmente nos últimos anos. Para evitar todos os prejuízos [...]

Fortinet anuncia novos produtos e serviços especializados em ambientes de OT

São Paulo, 9 de março de 2023 – A Fortinet® (NASDAQ: FTNT), líder global em [...]

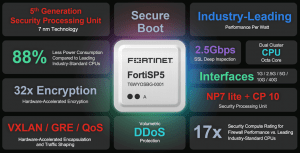

Fortinet anuncia novo ASIC para acelerar a convergência entre rede e segurança em todas as bordas da rede

São Paulo, 6 de fevereiro de 2023 – A Fortinet® (NASDAQ: FTNT), líder global em [...]

Fortinet expande serviços e treinamento para equipes de SOC

A Fortinet® (NASDAQ: FTNT), líder global em soluções amplas, integradas e automatizadas de segurança cibernética, [...]

7 passos para a criação de um plano de contingência

O Dia Internacional da Proteção de Dados é comemorado no próximo sábado, 28 de janeiro, [...]

Como ampliar as funções de segurança do FortiGate com FortiAP

A integração da funcionalidade do controlador wireless no dispositivo FortiGate oferece uma camada de acesso [...]

Conheça 6 benefícios do FortiSwitch para a segurança da sua empresa

Muitas empresas têm dificuldade para encontrar o equilíbrio entre o suporte e a proteção para [...]

Fortinet disponibiliza serviço gerenciado de firewall nativo na nuvem AWS

São Paulo, 28 de novembro de 2022 – A Fortinet® (NASDAQ: FTNT), líder global em [...]

Fortinet relança serviço gratuito de avaliação de segurança em OT

São Paulo, 22 de novembro de 2022 – A Fortinet® (NASDAQ: FTNT), líder global em [...]

- 1

- 2