Arquivos de Tag: ransomware

Fortinet adiciona novos recursos em sua solução SASE de fornecedor único

A Fortinet® (NASDAQ: FTNT), líder global em segurança cibernética que impulsiona a convergência entre rede [...]

Como se preparar para enfrentar uma guerra de ransomware?

Os ataques de ransomware têm aumentado consideravelmente nos últimos anos. Para evitar todos os prejuízos [...]

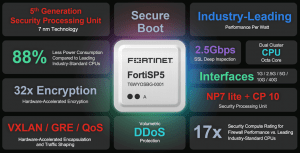

Fortinet anuncia novo ASIC para acelerar a convergência entre rede e segurança em todas as bordas da rede

São Paulo, 6 de fevereiro de 2023 – A Fortinet® (NASDAQ: FTNT), líder global em [...]

Fortinet expande serviços e treinamento para equipes de SOC

A Fortinet® (NASDAQ: FTNT), líder global em soluções amplas, integradas e automatizadas de segurança cibernética, [...]

Conheça 6 benefícios do FortiSwitch para a segurança da sua empresa

Muitas empresas têm dificuldade para encontrar o equilíbrio entre o suporte e a proteção para [...]

Fortinet disponibiliza serviço gerenciado de firewall nativo na nuvem AWS

São Paulo, 28 de novembro de 2022 – A Fortinet® (NASDAQ: FTNT), líder global em [...]

Como o FortiGate protege empresas contra ameaças de alto desempenho

À medida que as empresas avançam em suas estratégias de transformação digital para extrair o [...]

Ransomware volta a ganhar força e ataques crescem 229%

Os ataques ransomware – que tiveram uma queda significativa de 645 milhões para 184 milhões entre 2016 [...]

Segurança de endpoints: o que você precisa saber ao comprar a solução

O gerenciamento e a segurança dos endpoints são essenciais no ambiente atual de crimes cibernéticos crescentes. [...]

Microsoft OneDrive ganha proteções contra ransomware

Se o seu PC for infectado com ransomware, a ameaça irá se espalhar de arquivo [...]

- 1

- 2